Lectura recomendada

Sufrir una vulneración en materia de seguridad cibernética no es un tema que debiera preocupar solo a grandes empresas, gobiernos o entidades financieras, los usuarios particulares también son objetivo de ataques y las consecuencias pueden ser alarmantes.

Ciberataques, fugas de datos y un impresionante incremento en la ola de casos en los que se han reportado fallos en el control de la privacidad de clientes y usuarios, es necesario tomar acciones.

Los objetivos prácticos de la seguridad de la información se enfocan en salvaguardar la confidencialidad, integridad y disponibilidad de los sistemas informáticos y los datos.

Miguel Ángel Mendoza, investigador de seguridad para la firma ESET en Latinoamérica, señala que una de las principales amenazas, que sigue teniendo vigencia y viene en aumento, son los códigos maliciosos o “malware”; sim embargo, no es la única forma de ataque por parte de los cibercriminales.

A continuación, le daremos a conocer cuáles son las amenazas predilectas por los cibercriminales en la actualidad y de qué manera puede protegerse para evitar ser una víctima más.

Malware

Este es un mal que existe del nacimiento del cibercrimen. Debido a las medidas de precaución que se toman por parte de los desarrolladores de software de seguridad y los usuarios, los hackers deben buscar nuevas formas de atacar.

“Cuando la computadora tiene un comportamiento anormal se suele decir que la máquina tiene virus, pero estos solo son una pequeña parte de la gama de malware que afecta a las personas que se conectan a internet”, señala Mendoza.

Estos son algunos de los códigos maliciosos más empleados por los piratas informáticos.

Virus: es un tipo de programa o software escrito para modificar el funcionamiento de un equipo y está diseñado para propagarse de un equipo a otro. Esta forma de malware tiene el potencial para provocar efectos inesperados o dañinos, como perjudicar el software del sistema, ya sea dañando o destruyendo datos, robar contraseñas, dañar archivos, enviar spam a sus contactos de correo electrónico e, incluso, tomar el control de su equipo.

Gusanos informáticos: Son una subclase de virus, por lo que comparten características. Se les puede definir como programas que realizan copias de sí mismos para alojarse en diferentes ubicaciones del dispositivo. Su objetivo suele ser colapsar los ordenadores y las redes informáticas, impidiendo así el trabajo a los usuarios. A diferencia de los virus, los gusanos no infectan archivos.

Botnet: Denomina a cualquier grupo de PC infectados y controlados por un atacante de forma remota. Generalmente, un hacker o un grupo de ellos crea un botnet usando un malware que infecta a una gran cantidad de máquinas. Los ordenadores son parte del botnet, llamados “bots” o “zombies”.

El uso más común de los botnets son lo ataques DDoS, los cuales usan la potencia del dispositivo y el ancho de banda de cientos o miles de equipos para enviar gran cantidad de tráfico a una página web específica para sobrecargarla y hacerla colapsar.

Los atacantes usaban esta táctica para derribar las páginas de sus enemigos, luego se empezaron a usar para atacar portales como Yahoo, MSN, tiendas online, bancos o web gubernamentales. Grupos como Anonymous y LulzSec utilizaron los ataques DDoS

Otros cibercriminales empleaban los botnets contra páginas bancarias para llamar la atención y ocultar otros ataques, posiblemente con fines financieros. Además, también se utilizan para envío masivo de spam o fraudes de tarjetas de crédito a gran escala.

Ransomware: Son códigos maliciosos que se infiltran en el sistema y toman control del dispositivo para bloquearlo. Una vez cumplido el objetivo el atacante se pone en contacto con la víctima para pedirle un pago a cambio de liberar el equipo.

“Empezamos a ver que estos ataques eran parte de campañas masivas que buscaban afectar a los usuarios. Ahora se ha focalizado más en las empresas; sin embargo, no significa que ya no afecte a los usuarios particulares”, refiere Mendoza.

Cryptojacking

Criptojacking: es la mezcla de las palabras criptomoneda y “jacking” o robo. Esta modalidad de ciber ataque permite al hacker secuestrar los recursos de procesamiento de los usuarios para minar criptomoneda y generar criptodivisas (dinero digital).

Quien se beneficia es el atacante que genera dinero digital a costa de aprovecharse de los recursos del usuario afectado sin su consentimiento.

Cifras de ESSET señalan que esta forma de ataques ha tenido un gran crecimiento a finales de 2017 y primer semestre 2018. Una de cada tres detecciones a nivel mundial era cryptojacking.

Existen indicios que pueden evidenciar que su dispositivo está siendo empleado para minar criptomoneda, por ejemplo, el procesador comenzará a trabajar mucho más, si abre el administrador de tareas se dará cuenta que el navegador consume muchos recursos, la batería se consume con gran velocidad y el equipo trabajará de manera lenta y hasta podría calentarse de más.

Mendoza señala que, en la mayoría de los casos, el código de minado puede entrar al sistema de la víctima por medio de un script, que es una serie de instrucciones de un lenguaje de programación que se ejecutan en el momento que un usuario visita un sito Web, para prevenir es necesario que el usuario deshabilite en la ejecución automática de scripts en su navegador.

El experto de ESET señala que la minería de datos no es ilegal, el crimen es hacerlo empleando los recursos de los usuarios sin su consentimiento. Además, la víctima verá afectado el rendimiento de su dispositivo.

Privacidad de datos

El 2018 quedará marcado en la historia de la privacidad de los datos porque ese año ocurrió el escándalo de Cambridge Analytica, en el que una empresa de consultaría británica tuvo acceso no autorizado a los datos de millones de usuarios de Facebook.

Aunque este fue el caso más mediático, empresas como Yahoo y Google también han sido objeto de escándalos por la vulneración de información sensible de millones de usuarios.

Además, en mayo de ese año la Unión Europea (UE) hizo efectivo el Reglamento General de Protección de Datos (GDPR, por sus siglas en inglés), que tiene implicaciones para cualquier organización (independientemente de su ubicación) que maneja información personal de ciudadanos de la UE.

Estos actos, sin duda, tienen una repercusión en 2019, porque el tema de la protección de datos se ha vuelto en un asunto que cada vez cobra mayor importancia.

Mendoza señala que ante control que el usuario puede ejercer sobre su información en internet, mucho está relacionado con buenas prácticas como el manejo cuidadoso de sus contraseñas y aprender sobre las configuraciones de privacidad de las diferentes plataformas como redes sociales y otros sitios.

Phishing

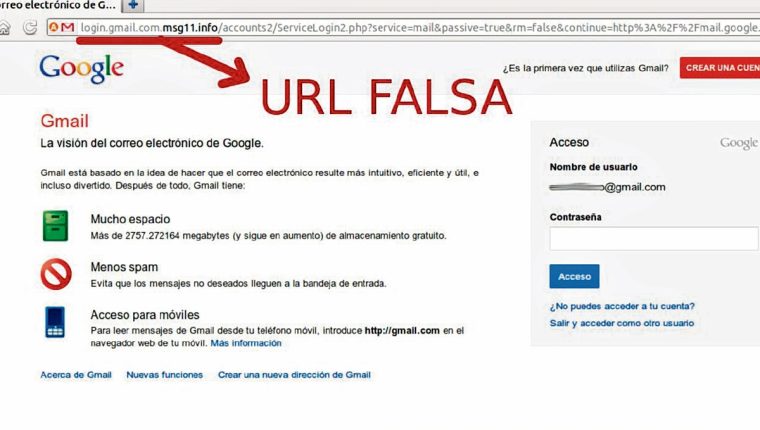

El robo o suplantación de identidad es uno de los principales crímenes cibernéticos que afectan al país, tanto a empresas como a usuarios.

viene de la palabra fishing, que en inglés significa “pesca”. Es una de las modalidades de ciberataque más populares, ya que es sencillo de desarrollar y la recompensa puede ser cuantiosa aún con un porcentaje de éxito bajo.

Se trata del robo de los datos personales de los usuarios por medio de la creación de sitios maliciosos que buscan suplantar a páginas web oficiales de bancos, redes sociales u otros servicios en línea.

Los piratas informáticos suelen utilizar correos electrónicos de phishing para obtener acceso a información privada y aunque en los últimos años las organizaciones y el público en general se han informado más sobre la amenaza del phishing y cómo identificar estos correos electrónicos sospechosos, esta forma de estafa aún representa una gran amenaza debido a que los criminales han refinado sus técnicas.

Para prevenir los expertos recomiendan la instalación de software antiphishing o darse a la tarea de teclear cuidadosamente la url del sitio que se desea visitar, ya que, si se ingresa a las páginas por medio del buscador, se corre el riesgo de entrar a un sitio malicioso.

Inteligencia artificial

En temas de avances tecnológicos, está muy de moda hablar sobre la inteligencia artificial, y como era de esperarse, esta también se emplea para crear ataques cibernéticos, pero también para detenerlos.

La inteligencia artificial básicamente busca dotar de aprendizaje a los códigos para que estos puedan tomar decisiones, en otras palabras, automatizar tareas.

En el caso de ESET, la compañía tiene una gran base de datos en la que está etiquetado y clasificado el comportamiento de una gran cantidad de códigos maliciosos y la inteligencia artificial se nutre de ese conocimiento para generar detecciones automatizadas de malware.

“Con base en la información etiquetada y clasificada hemos creado algoritmos que aprenden sobre el comportamiento de malware, de esta manera al analizar ciertos códigos pueden analizarlos y decidir si son maliciosos o no”, refiere Mendoza.

El experto señala que los atacantes también pueden hacer crear códigos maliciosos con inteligencia artificial, lo que les permite identificar cuando llegan a un ambiente en el que son analizados y “esconderse” o desinstalarse.

Cuando los códigos maliciosos se ocultan, no pueden ser estudiados y los desarrolladores de programas de seguridad no pueden crear soluciones de protección.

Internet de las cosas

Aunque es una tecnología incipiente, expertos en informática señalan que algunos dispositivos IoT (internet de las cosas por sus siglas en inglés) ya son objeto de ataque por parte de los cibercriminales.

Para simplificarlo, el IoT es un concepto que hace referencias a cosas cotidianas que se conectan al Internet para ser controladas de forma remota o automatizada.

Como es de esperarse, el hecho de que dispositivos como cámaras de seguridad, cerraduras, sensores de movimiento o lavadoras se conecten a Internet, esto los hace vulnerables a ataques cibernéticos.

Expertos en ciberseguridad señalan que debido a que se trata de una tecnología nueva que aún no ha alcanzado a una gran cantidad de usuarios, no resulta particularmente atractiva a los criminales por el momento, por lo que no se ha desarrollado una gran cantidad de software para proteger a estos dispositivos; sin embargo, con miras hacia el futuro, es importante comenzar a tomarlo en cuenta.

“Lo que ocurre es que cuando una tecnología es utilizada por muchas personas, puede ser más atacada, por ejemplo el sistema operativos Windows es el más popular y es para el cual se ha desarrollado una mayor cantidad y variedad de malware. Luego Android ganó el mercado de los móviles y en eso se concentran los atacantes”, refiere Mendoza.

“Aún no hay estándar o un sistema dominante en el campo de la IoT porque hay muchos fabricantes. Cuando alguien tome la delantera y se popularice, en ese momento aparecerán los ataques”, continúa.

Mendoza señala que se pronostica que en el futuro habrá muchos dispositivos equipados con Android porque ya hay autos y televisores inteligentes.

“Creemos que ese sistema operativo será la tendencia, de hecho ESSET ha creado un software de seguridad para este televisores inteligentes de algunas marcas”, explica Mendoza.

El experto señala que por el momento es difícil vaticinar como se comportará la industria del Iot.

“Quizá habrá que hacer una solución para un sistema operativo que domine el mercado o tal vez habrá que hacerlo para cada uno de los objetos que se conecten a Internet”, dice Mendoza.

¿Cómo protegerse?

Para protegerse de todo tipo de amenaza existe una serie de consejos que puede poner en práctica:

- Evite abrir mensajes y archivos adjuntos desconocidos

- No utilices páginas Web que no sean seguras

- Mantenga actualizados sus sistemas operativos

- Generalmente los criminales envían correos en los que le ofrecen grandes ofertas o le indican que ha ganado un premio, para eso tenga en mente la siguiente frase: “si es demasiado bueno para ser verdad, probablemente sea un malware” y absténgase de dar clic.

- También se recomienda que empleé paquetes oficiales de software de protección para proteger sus dispositivos, ya que estos pueden detectar códigos maliciosos.

Contenido relacionado:

> Messenger puede desaparecer como aplicación para integrarse a Facebook

> Collection #1: cómo saber si mi correo electrónico fue afectado y cómo protegerme

> El nuevo plan de Facebook para gestionar las cuentas de los usuarios que mueren